资产收集表格

https://docs.qq.com/sheet/DTG9VY1doeU1wT0Z1?tab=BB08J2

前期需要收集的信息

1.厂商域名和IP段

nmap aicaigroup.com

域名查ip

http://ping.chinaz.com/aicaigroup.com

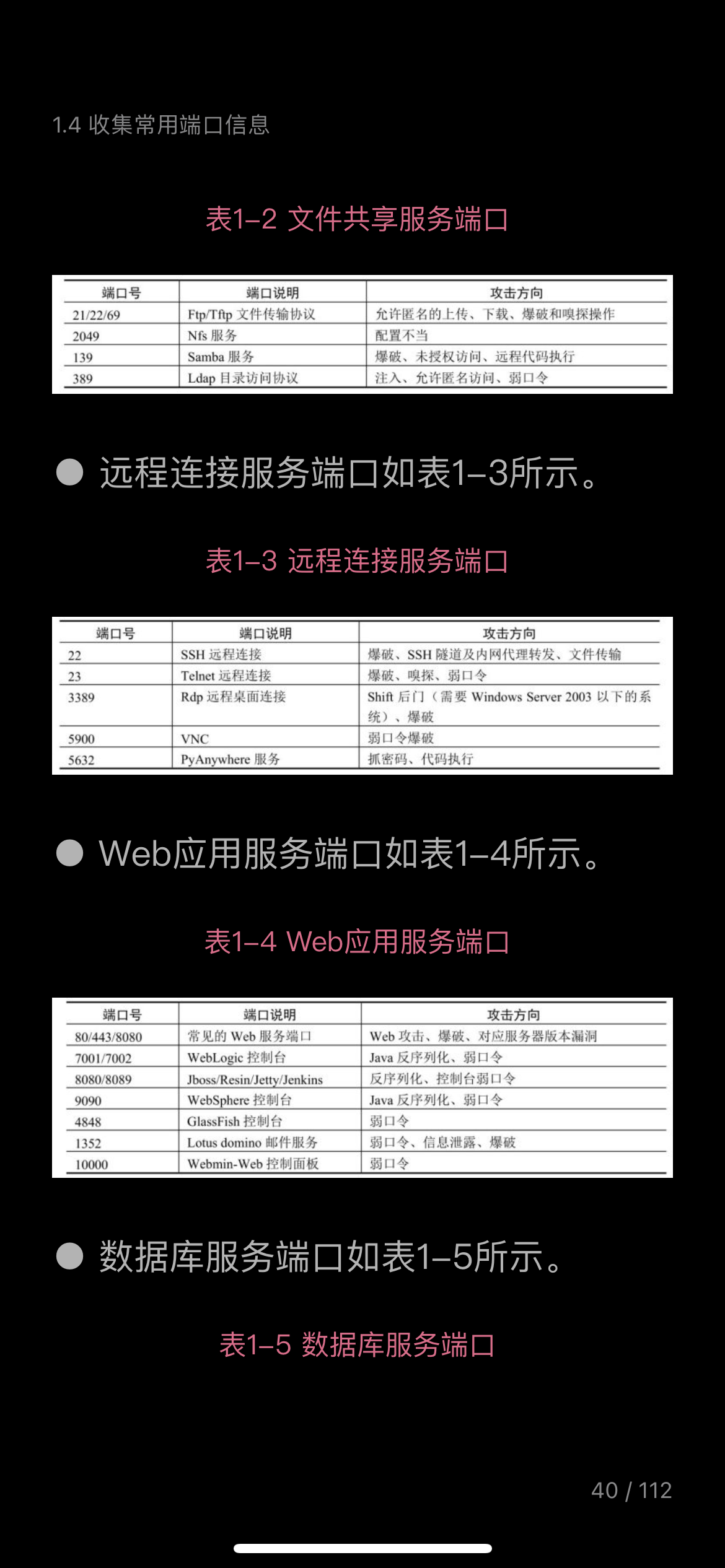

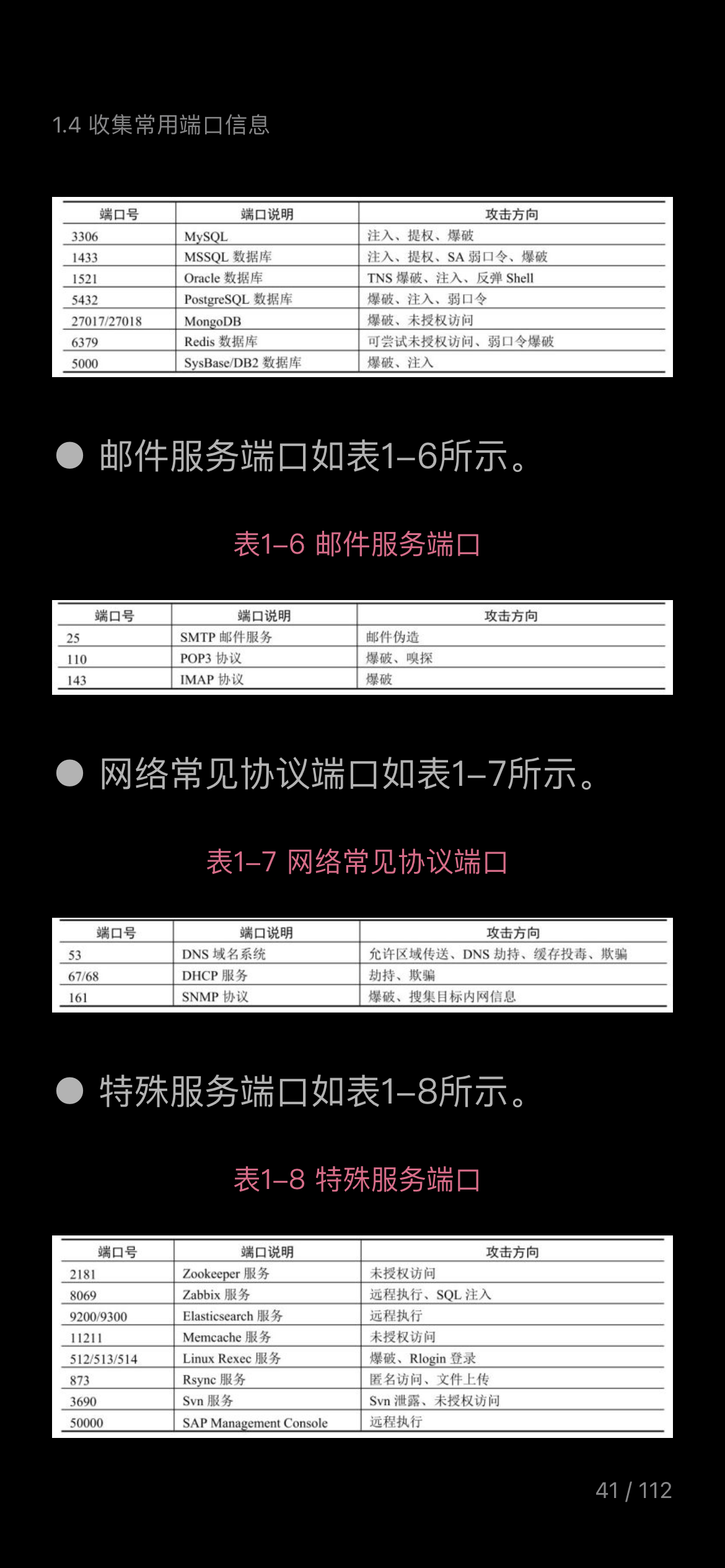

2.扫描端口

nmap -v -Pn -T4 -p 1-65535 ip 101.37.114.125

nmap -v -Pn -T4 -p 1-65535 aixuedai.com

3.子域名扫描

https://blog.csdn.net/weixin_40602516/article/details/82113526

aquatone

https://mp.weixin.qq.com/s/juGoL1QlirhxwCjDZD3nfg

-dns查询

a.搜索引擎

Google、baidu

威胁情报:微步在线 https://x.threatbook.cn/nodev4/domain/aicaigroup.com

、Virustotal

大数据分析:https://www.5118.com/seo/subdomains/www.jd.com

网站备案查询: 反查 http://www.beianbeian.com/s-0/www.aiyoumi.com.html

天眼查:

四、综合工具:

Sublist3r

https://www.freebuf.com/sectool/90584.html

Python2

4.邮箱信息

搜索引擎

5.目录枚举

dirsearch

https://blog.csdn.net/Jiajiajiang_/article/details/81391982

python dirsearch.py -u acf.aicaigroup.com -e java

御剑

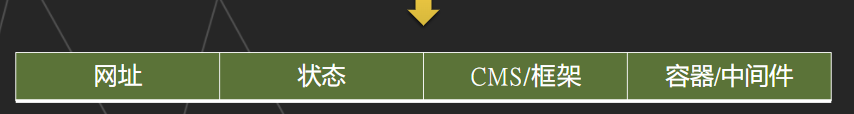

2.厂商业务信息

域名收集

cms指纹信息

whois kali中已经安装 whios xx.com

在线Whois查询的常用网站有爱站工具网(https://whois.aizhan.com)、站长之家(http://whois.chinaz.com)和VirusTotal(https://www.virustotal.com)

备案信息查询

ICP备案查询网:http://www.beianbeian.com。

● 天眼查:http://www.tianyancha.com。

更多资产收集

zoomeye

shodan

fofa

收集敏感信息

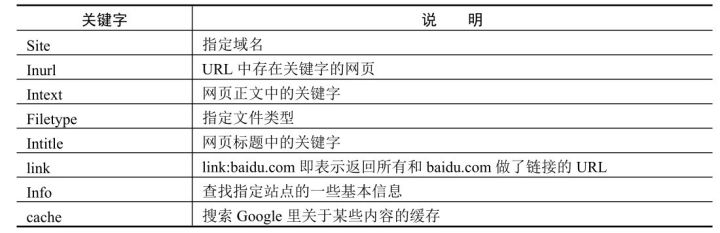

谷歌黑客语法

github上搜索敏感信息

子域名收集

工具 Layer子域名挖掘机、Sublist3r和subDomainsBrute

搜索引擎

1.基于ssl证书查询

censys.io

crt.sh

2.第三方网站接口查询

riskqi

shodan

findsubdomains

censys.io

dnsdb.io

3.Github

4.DNS解析记录

https://dnsdumpster.com/)

5.子域名枚举

域名爆破网站(https://phpinfo.me/domain),IP反查绑定域名网站(http://dns.aizhan.com)等

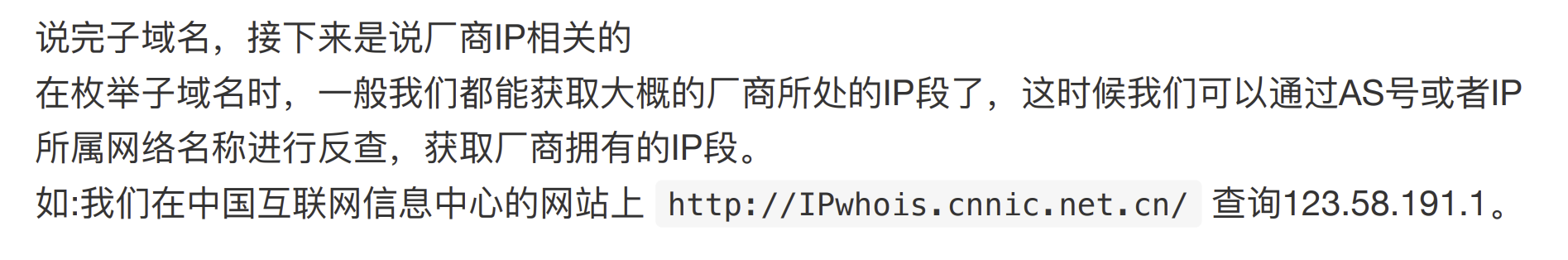

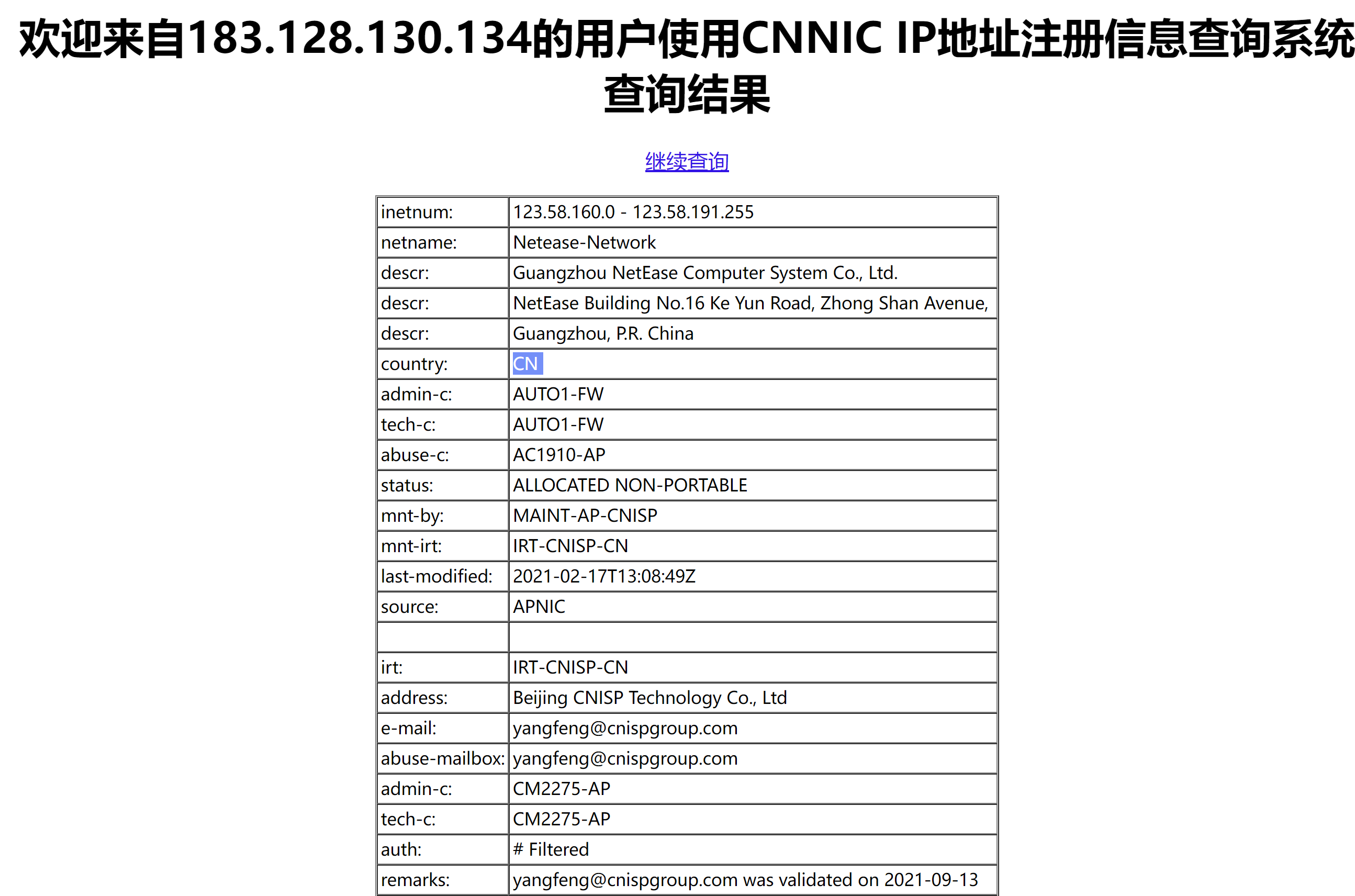

ip段收集

123.58.191.1

端口扫描

好的思路

python调用masscan进行全端口扫描+nmap端口服务识别。

https://mp.weixin.qq.com/s/jbgG66jHih7xKxKXwZE2Ew

nmap参数

-sV -sT -Pn –version-all –open

指纹识别

常见的CMS有Dedecms(织梦)、Discuz、PHPWEB、PHPWind、PHPCMS、ECShop、Dvbbs、SiteWeaver、ASPCMS、帝国、Z-Blog、WordPress等。

代表工具有御剑Web指纹识别、WhatWeb、WebRobo、椰树、轻量WEB指纹识别等,可以快速识别一些主流CMS

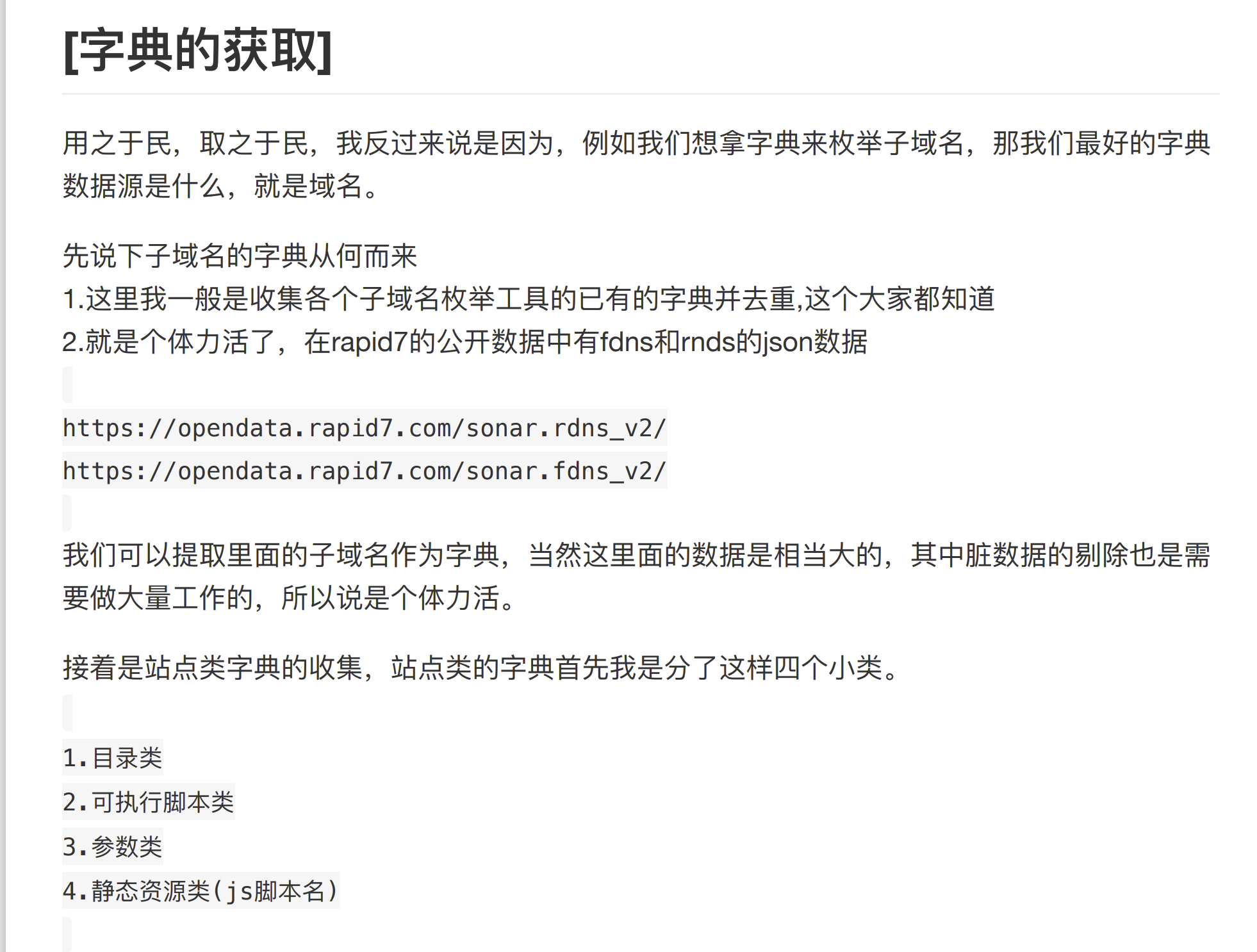

字典的收集与使用优化

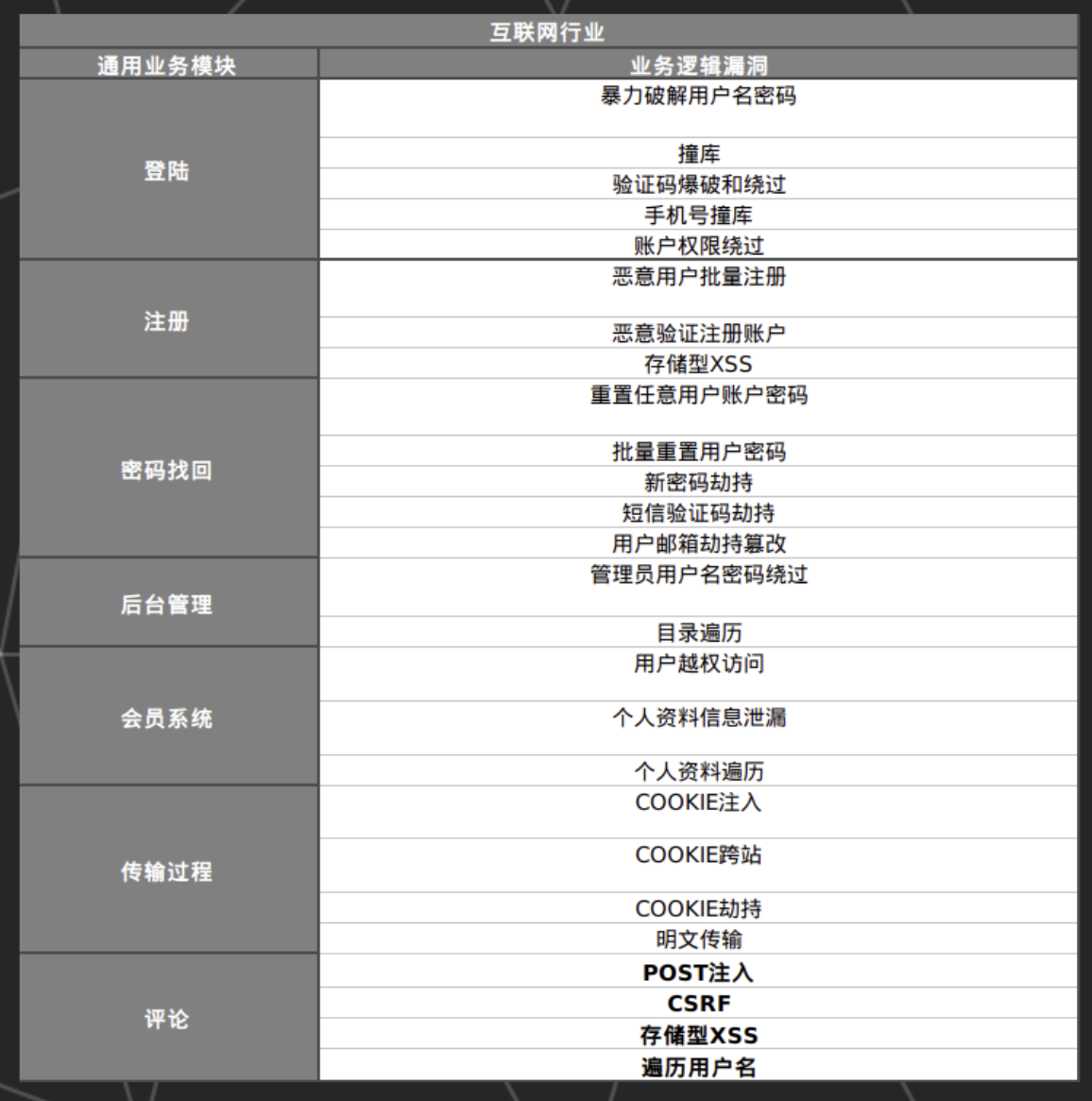

业务安全

1.非普通用户拥有的权限:如商家,合作方

2.新上线业务(关注微信公众号)

app测试

sslpining

ios使用越狱机器SSL Pining Disable

andorid https://github.com/WooyunDota/DroidSSLUnpinning

分水岭

系统化体系:漏洞原理、编程

脚本化体系:会扫描器、玩转扫描器

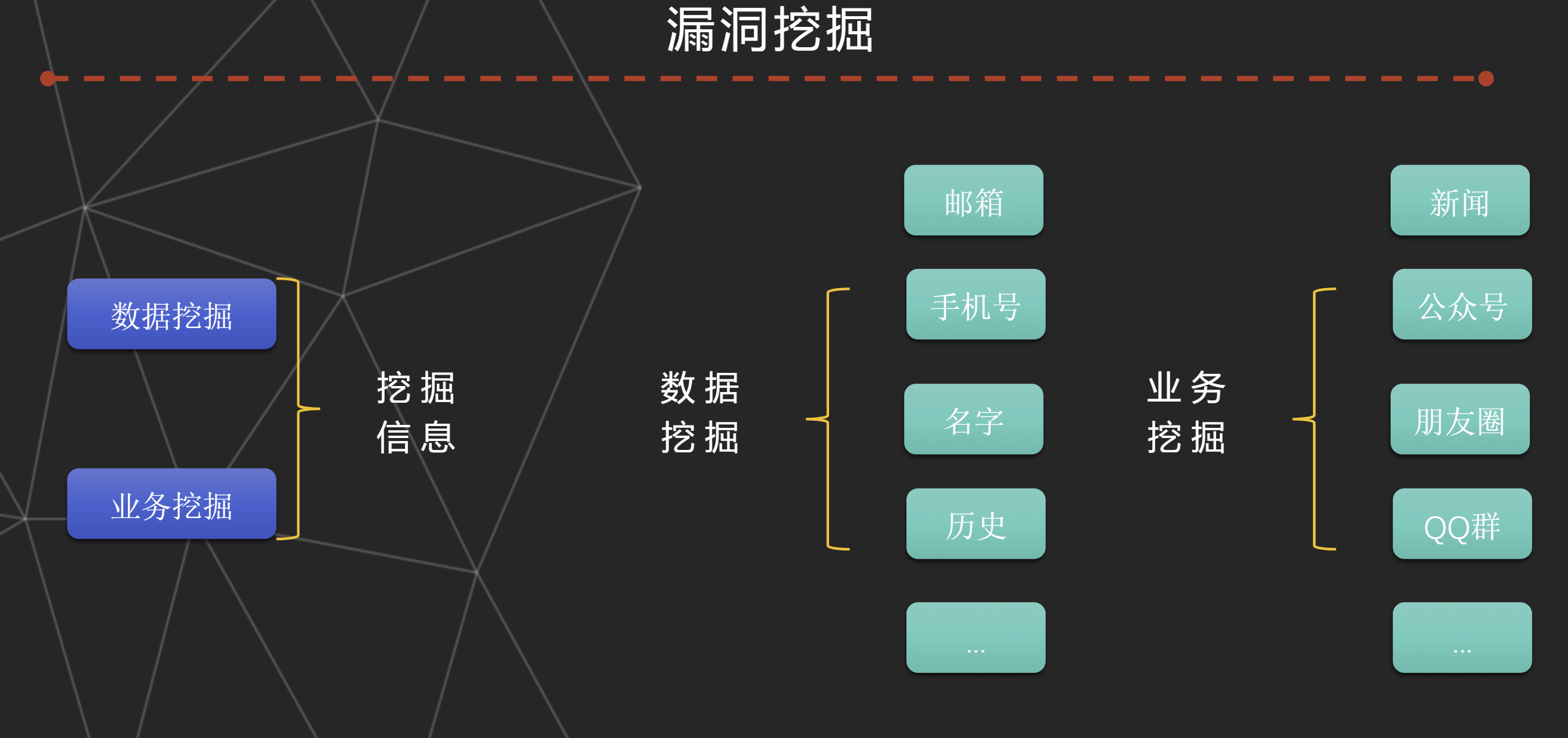

漏洞挖掘

漏洞挖掘是什么?何为漏洞挖掘,从字面意思来看其实就是挖漏洞呗,但是漏洞怎么挖?从哪里入手?怎么入手?这是一个值得思考的问题。

在渗透测试之前,大家第一个步骤一定是信息收集,同样在漏洞挖掘也需要挖掘信息,那么挖掘的信息是什么呢?是数据,是业务。

挖掘什么数据?高层、员工的邮箱、手机号、名字等等,当然还有历史,这里的历史是指历史漏洞,历史漏洞往往能体现一个企业最薄弱的点,比如你在乌云历史漏洞库里搜索一个厂商的名字,根据搜索的结果你可以知道很多东西:历史的数据、历史的漏洞类型,根据出现次数能判断出一些信息泄露类的密码规则等等,你可以针对这样的规则进行进一步的整理以方便之后的漏洞挖掘。

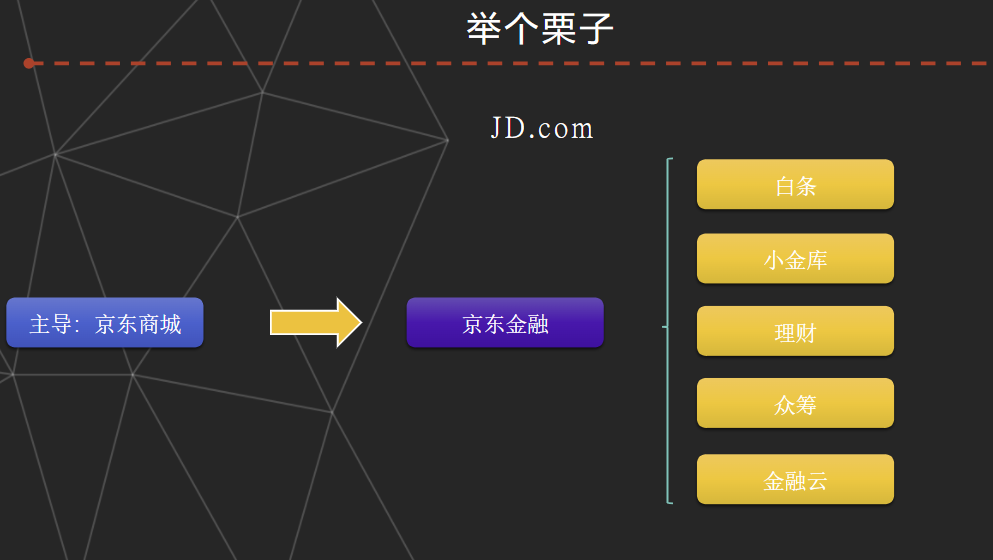

业务挖掘又是什么?简而言之就是你要知道厂商有哪些业务,业务范围是什么;足够了解厂商的业务分布,你会发现你有无穷无尽的挖掘目标。

就以京东来说,京东的业务就很多,京东大家都知道是做电子商城的;京东公司以京东商城为主导,从而迸发出了多个辅导类的业务,最经典的就是京东金融,京东金融下面也有多个子业务,例如…..,这些业务可以提前梳理也可以边挖边梳理,然后对应的做测试记录

无论你是乙方安全从业人员还是白帽子,漏洞预警一出来要么自己写poc、要么等poc,poc有了之后该咋办?我找啥目标验证啊?这时候就体现了记录的重要性,做测试的时候顺手做个记录难吗?不难,很简单,所以动动小手记录记录,受益终身~

记录很重要

cors跨域资源共享

jsonp劫持

fastjson反序列化

可关注的小程序公众号

微信公众号-订阅号

一点资讯

掌上医讯

搜狐号

健康号

企鹅号

今日头条

微信公众号-服务号

微信公众号

微信公众号-订阅号

微信公众号

微信公众号-服务号

新浪微博

搜狐自媒体平台

头条号

微信公众号

一点号

微信公众号

一点号

企鹅号

头条号

微信公众号-订阅号

微信公众号

微信公众号-服务号

微博官方账号

微信公众号-服务号

微博官方账号

微信公众号-服务号

微信公众号-订阅号

微信公众号-服务号

百度推广

微信公众号

新浪微博

微信公众号

搜狐健康

今日头条号

一点资讯

微信公众号

新浪微博

微信公众号-订阅号

搜狐自媒体

一点咨询

今日头条

微信平台

微信公众号